Desvio silencioso: lições do ataque à espinha dorsal do Sistema de Pagamentos Brasileiro

Na madrugada do dia 30 de junho de 2025, uma sequência de transferências via sistema de pagamento PIX começaram a soar alarmes em instituições financeiras, iniciava-se ali o ápice de um ataque a instituições do Sistema de Pagamento Brasileiro.

O Início da Detecção do Incidente

No início da madrugada de 30 de junho de 2025, foram detectadas movimentações suspeitas nas chamadas contas-reserva de diversos bancos menores no Banco Central, usadas exclusivamente para liquidação interbancária no sistema Pix e no SPB. O evento foi rapidamente classificado como ataque “de cadeia de suprimentos” (“supply chain”), pois o ambiente atingido foi o da C&M Software, empresa credenciada para intermediar a conexão desses bancos ao Sistema Brasileiro de Pagamentos (SPB).

Grande parte do valor foi enviada por Pix para exchanges de criptomoedas, com tentativas de conversão rápida em USDT e Bitcoin. No entanto, diversas plataformas detectaram padrões suspeitos e bloquearam os ativos. Algumas operações foram revertidas, permitindo recuperar até 2% do valor original, conforme apuração do Cointelegraph e DW.

Credenciais vendidas por insider

Após investigações, a Polícia Civil de São Paulo prendeu o técnico de TI João Nazareno Roque, da C&M Software. Ele foi cooptado por criminosos em março, dentro de um esquema que envolvia abordagem presencial em um bar no Estado de São Paulo, e remuneração de R$ 15 mil (pagos em duas parcelas: R$ 5 mil e R$ 10 mil com chips descartáveis) para entregar credenciais de acesso ao ambiente da C&M. Segundo o delegado Paulo Barbosa, o funcionário:

"Forneceu as credenciais, a senha, foi a primeira porta que facilitou a entrada do grupo criminoso".

Esse cooptação caracterizou o ataque como de “supply chain”, com uso de credenciais legítimas para desencadear as transferências fraudulentas.

Impacto no cliente final

Importante destacar: nenhuma conta de consumidor foi afetada – o ataque atingiu apenas recursos mantidos nas contas-reserva do Banco Central e não envolveu contas-correntes de pessoas ou empresas. Ainda assim, houve queda momentânea da confiança no sistema, motivando revisão dos protocolos de segurança da cadeia de fornecedores tecnológicos do setor financeiro.

Qual foi o posicionamento de cada um dos envolvidos

C&M Software

A C&M Software (CMSW) confirmou em seu site oficial, que foi alvo de uso indevido de credenciais legítimas de um colaborador, obtidas por terceiros por meio de engenharia social. Segundo a empresa, não houve invasão técnica ou falhas nos sistemas, que continuam íntegros e operacionais.

A ação foi contida rapidamente graças à estrutura de segurança da CMSW, que também possibilitou rastrear a origem do acesso. O colaborador envolvido foi desligado, e a empresa acionou todos os protocolos legais e técnicos, incluindo o Mecanismo Especial de Devolução (MED) do Pix, comunicação às autoridades e auditoria forense externa.

Os produtos Rocket e Crystal não foram afetados, pois operam em ambientes segregados. A retomada do Pix está sendo feita de forma gradual, com autorização do Banco Central e mediante anuência dos clientes.

Banco BMP

O Banco BMP comunicou que um incidente de segurança afetou a infraestrutura da C&M Software, empresa autorizada pelo Banco Central e responsável por interligar instituições financeiras ao Sistema de Pagamentos Brasileiro, incluindo o Pix.

O ataque permitiu acesso indevido a contas de reserva de seis instituições financeiras, entre elas o BMP. No entanto, essas contas ficam diretamente no Banco Central e não têm relação com os recursos ou dados de clientes do banco.

O BMP garantiu que nenhum cliente foi impactado ou teve seus recursos acessados. A instituição adotou medidas legais e operacionais imediatas, contando com garantias suficientes para cobrir totalmente qualquer valor envolvido, sem prejuízo a suas operações ou parceiros.

Banco Paulista

Declarou que houve falha no provedor terceirizado, que interrompeu temporariamente o Pix, sem dados sensíveis comprometidos nem movimentações indevidas.

Outras instituições também foram afetadas e se posicionaram sobre o assunto.

O portal O Globo divulgou nesta segunda-feira (07/07), que o dinheiro desviado foi repassado a mais de 25 instituições financeiras. Informação ainda não confirmada pelo Banco Central do Brasil.

O que é o Sistema Financeiro Nacional (SFN)?

O Sistema Financeiro Nacional (SFN) constitui o arcabouço essencial da economia brasileira, responsável por regular, fiscalizar e operacionalizar as transações financeiras que conectam pessoas, empresas e o governo. Esse ecossistema se organiza em três camadas distintas — normativa, supervisora e operacional — cada uma com atribuições específicas que, em conjunto, garantem a solidez e a confiança no mercado financeiro.

Entidades normativas definem as diretrizes estratégicas e políticas públicas, sem atuação operacional direta. Tomam decisões de forma colegiada, com suporte técnico. No Brasil, integram esse grupo:

- Conselho Monetário Nacional (CMN)

- Conselho Nacional de Seguros Privados (CNSP)

- Conselho Nacional de Previdência Complementar (CNPC)

Entidades supervisoras têm caráter executivo e normativo, aplicando e fiscalizando as regras definidas. Fazem parte:

- Banco Central do Brasil (BCB)

- Comissão de Valores Mobiliários (CVM)

- Superintendência de Seguros Privados (SUSEP)

- Superintendência Nacional de Previdência Complementar (PREVIC)

Esses órgãos supervisionam operações, emitem regulamentações complementares e atuam diretamente no controle do sistema.

Entidades operacionais são as instituições financeiras que realizam as atividades do dia a dia no mercado: bancos, seguradoras, corretoras, cooperativas, fintechs e demais agentes auxiliares. Elas executam a intermediação entre poupadores e tomadores e prestam serviços financeiros diretos aos usuários.

Tamanho do SFN

- Em novembro de 2024, o estoque total de crédito ampliado — incluindo operações bancárias, títulos e captações externas — alcançou cerca de R$ 18,2 trilhões, equivalentes a 156% do PIB brasileiro.

- O número de usuários ativos, especialmente após o lançamento do Pix, cresceu expressivamente: em dezembro de 2023, o sistema registrava mais de 63 milhões de pessoas físicas com operações de crédito, conforme divulgado pelo gov.br.

Esse cenário evidencia a magnitude e a complexidade do SFN — fatores que também o expõem a ameaças sofisticadas, como o ataque que estamos analisando.

PSTIs como Entidades Operacionais do Sistema Financeiro Nacional

No contexto do Sistema Financeiro Nacional (SFN), as Entidades Operacionais são aquelas que atuam diretamente na execução de operações financeiras. Elas incluem instituições financeiras (bancos, cooperativas, corretoras) e também prestadores de serviços auxiliares, como os PSTIs, que tornam possível a execução técnica dessas operações.

Essas entidades operam na camada mais próxima da operação do dia a dia do sistema; são responsáveis por movimentar recursos, executar ordens de pagamento, liquidar transações, entre outras ações práticas e contínuas.

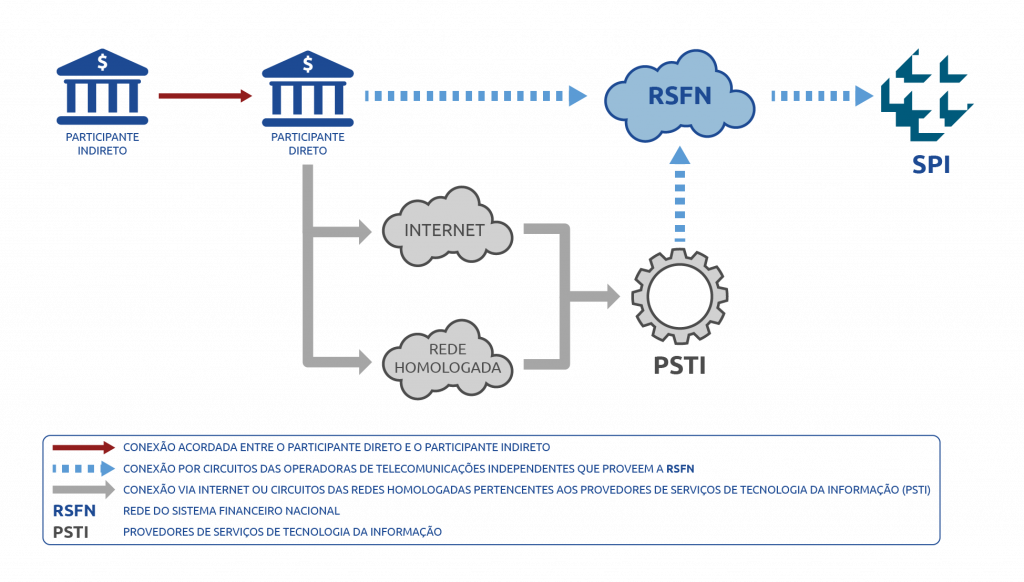

Os Prestadores de Serviços de Tecnologia da Informação (PSTIs) são entidades operacionais auxiliares, autorizadas pelo Banco Central para atuar como intermediários técnicos entre instituições financeiras e a Rede do Sistema Financeiro Nacional (RSFN) — a rede que conecta bancos, o Banco Central, o SPB, o STR e o Pix.

Ou seja, embora não movimentem dinheiro diretamente, os PSTIs são parte fundamental da engrenagem operacional do SFN.

Eles:

- Gerenciam a mensageria segura entre instituições e o Banco Central.

- Fornecem a infraestrutura técnica (servidores, criptografia, protocolos) que permite a troca segura de dados e liquidações.

- Suportam transações de pagamento, Pix, TEDs, compensações, entre outras.

- São responsáveis por garantir disponibilidade, integridade e confidencialidade na comunicação entre instituições autorizadas.

Relevância das PSTIs no Contexto Atual

O caso da C&M Software mostrou que, mesmo sem serem instituições financeiras, os PSTIs detêm poder crítico sobre a integridade e disponibilidade das transações do SFN. Por isso, eles são considerados entidades operacionais estratégicas, com obrigações de segurança comparáveis às de um banco; incluindo autenticação forte, criptografia, segregação de ambientes, uso de HSMs e continuidade operacional.

O que são Contas de reserva e o Sistema de Pagamento Brasileiro?

As contas de reserva bancária (também chamadas de contas-reserva) são contas mantidas pelas instituições financeiras no Banco Central do Brasil (BCB). Elas não são contas de clientes ou correntistas, mas sim contas institucionais usadas para garantir a liquidação de pagamentos e transferências entre bancos.

Essas contas funcionam como um "cofre digital" onde cada banco deposita valores necessários para realizar transações no âmbito dos sistemas oficiais, como o Sistema de Pagamentos Brasileiro (SPB) e o Pix.

Funções principais das contas de reserva:

- Liquidação de operações interbancárias: quando um cliente de um banco faz um Pix ou TED para outro banco, o dinheiro efetivamente “sai” da conta-reserva do banco de origem e “entra” na conta-reserva do banco de destino.

- Controle monetário: o Banco Central utiliza essas contas para aplicar sua política monetária, ajustando o volume de recursos disponíveis no sistema financeiro.

- Segurança sistêmica: como estão sob custódia do BCB, são consideradas altamente seguras e com liquidez imediata.

O Sistema de Pagamentos Brasileiro (SPB) é a infraestrutura responsável por processar e liquidar todas as transações financeiras de grande e pequeno valor no Brasil, tanto entre instituições financeiras quanto entre consumidores e empresas.

Componentes principais do SPB:

Como todo sistema complexo, o SPB possui alguns componentes principais que dão vida a este sistema. São eles:

- STR (Sistema de Transferência de Reservas): realiza liquidações em tempo real entre contas de reserva dos bancos no Banco Central. É o "coração" do SPB.

- Pix: sistema de pagamento instantâneo criado pelo BCB, que também opera dentro do SPB, usando as contas de reserva como lastro.

- TED, DOC, boletos, cartões etc.: essas modalidades também circulam no SPB, integrando bancos, cooperativas, corretoras e sistemas de compensação.

- Infraestrutura operada por terceiros: instituições como a CIP (Câmara Interbancária de Pagamentos) e empresas como a C&M Software atuam como intermediárias técnicas para a conexão ao SPB — e foi aí que o ataque cibernético recente ocorreu.

Todos esses sistemas são interconectados através de diversas instituições na camada operacional do Sistema Financeiro Nacional. Essas interconexões são intermediadas por diversas empresas provedoras de serviço e não somente bancos, como gateways de processamento de pagamento, através de um sofisticado sistema de mensageira que processas transações como PIX, DOC, TED, boletos, cartões de créditos e outros derivados.

O que sabemos até aqui (cenários de hipóteses)

Há muitas informações ainda não oficiais sobre o incidente que levou ao a este roubo potencialmente bilionário. Algumas informações divulgadas oficialmente, através da mídia e de forma extraoficial, indicam a seguinte cronologia:

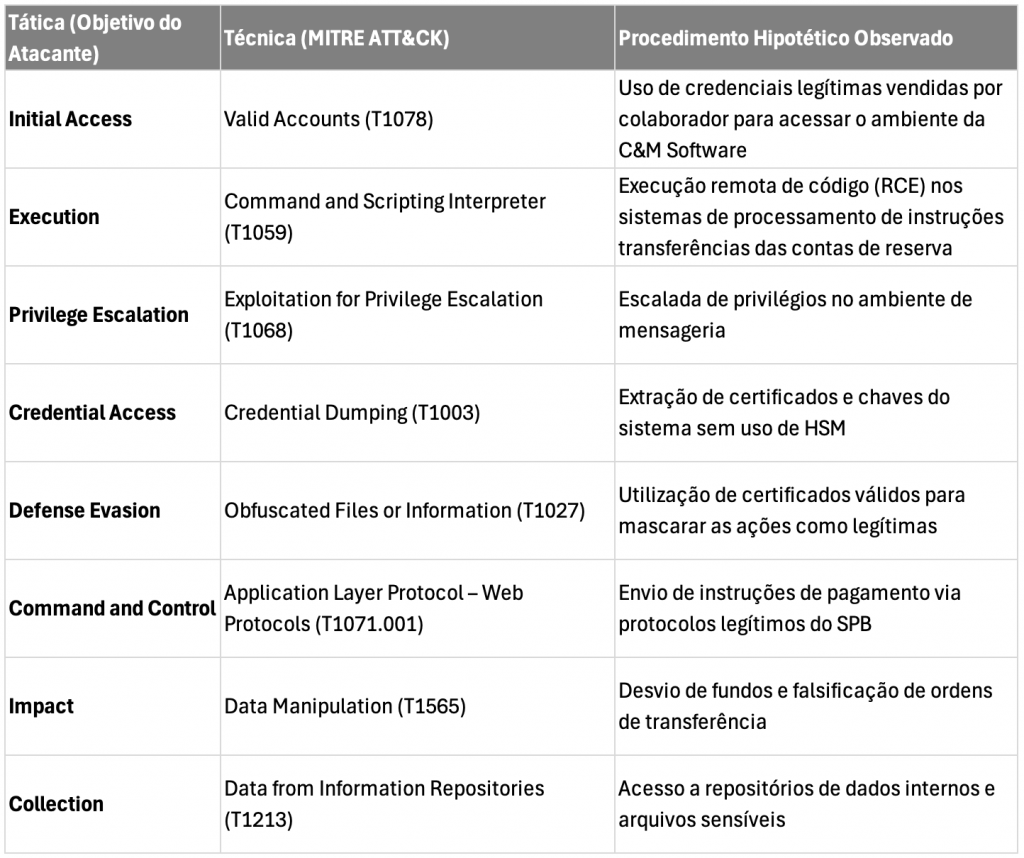

- Comprometimento de uma credencial legítima de forma deliberada por um funcionário da C&M Software, conforme amplamente veiculado por portais de notícias.

- Este comprometimento garantiu acesso ao ambiente da organização e forneceu capacidade de exploração de vulnerabilidades internas.

- Após técnicas de reconhecimento, enumeração de serviços e vulnerabilidades, há indícios da técnica de Remote Code Execution (RCE), que permite a um invasor executar código malicioso em um sistema ou rede remotamente. O invasor pode explorar essa vulnerabilidade para causar danos, como instalar malware, roubar dados ou assumir o controle total do sistema.

- Após assumir controle do ambiente, os cibercriminosos obtiveram a capacidade de realizar transferências das contas de reserva de bancos vinculados ao sistema de pagamento. Há duas hipóteses para que essas transferências tenham ocorrido:

- Os atacantes conseguiram passar instruções falsas usando credenciais legítimas para o Sistema Brasileiro de Pagamento, que processou o pedido de transferência (o que remete a entender que chaves criptográficas foram comprometidas).

- Os atacantes conseguiram autenticação direta no sistema autorizado para processamento de transferências de pagamento.

- Nos dois cenários, o comprometimento de credenciais é certo de ter ocorrido. O que não se sabe até as informações divulgadas oficialmente é qual foi o método utilizado.

- Após a execução de diversas transferências, múltiplos alarmes foram soados em bancos afetados e corretoras de criptomoedas, o que levou a uma sequência de acionamento entre as instituições financeiras e o Banco Central.

- No momento, uma força tarefa envolvendo Polícia Civil do Estado de São Paulo, Polícia Federal e Banco Central tem ocorrido e novos desdobramentos podem acontecer.

Hipóteses de mapa do MITRE ATT&CK

Este mapeamento é hipotético e baseado em indícios técnicos e fontes extraoficiais. As investigações oficiais ainda estão em andamento.

As lições aprendidas até o momento

O ataque à infraestrutura da C&M Software reforça um ponto crucial: a segurança de um sistema não é definida apenas pela solidez da tecnologia, mas pela maturidade da governança e pela vigilância constante sobre pessoas, processos e parceiros.

Mesmo com ferramentas sofisticadas disponíveis, o incidente expôs como vulnerabilidades humanas e falhas básicas de arquitetura podem ser exploradas de forma coordenada, resultando em um prejuízo bilionário.

Procedimentos Preventivos: a base da resiliência

Nenhum controle técnico é suficiente se a porta for aberta por dentro. Por isso, o primeiro aprendizado é a necessidade de robustecer os mecanismos de prevenção — sobretudo os relacionados a pessoas e processos internos:

- Processo de contratação e onboarding: É fundamental que áreas sensíveis, como tecnologia, infraestrutura crítica, cibersegurança, engenharia e desenvolvimento tenham critérios rigorosos de seleção, verificação de antecedentes e testes de integridade. O risco de um insider não é apenas técnico, é comportamental.

- Capacitação contínua e cultura de segurança: Não basta treinar uma vez por ano. Colaboradores que operam ambientes sensíveis devem ser continuamente expostos a simulações de engenharia social, atualização de riscos e reforço das políticas de conduta.

- Revisões periódicas de alinhamento ético e de performance: O ataque mostra que um colaborador insatisfeito, negligente ou corrompido pode ser o elo mais fraco. É indispensável ter processos formais de avaliação de comportamento e integridade, com canais de denúncia e rastreamento de mudanças atípicas de padrão de conduta.

- Segmentação de redes e microssegmentação: Limitar o movimento lateral de atacantes dentro da infraestrutura, isolando ambientes críticos como mensageria, back-end bancário e sistemas legados.

- Gerenciamento seguro de chaves e certificados: Utilizar HSMs (Hardware Security Modules) ou serviços de cofre digital (Vaults) para armazenar certificados digitais e de autenticação de forma segura.

- Gestão de fornecedores (TPRM): Implementar processos robustos de Third-Party Risk Management, exigindo que parceiros (como provedores BaaS) passem por avaliações periódicas de segurança.

- Patching e atualização contínua: Automatizar e validar o processo de aplicação de correções (patches), especialmente em softwares críticos como APIs e bibliotecas de aplicações.

- Hardening de sistemas e endpoints: Aplicar benchmarks de segurança (ex: CIS Benchmarks), desabilitar portas, serviços e contas padrão desnecessárias.

- Simulações de engenharia social e Red Team: Treinar a equipe contra fraudes sofisticadas e realizar testes de intrusão autorizados para mapear falhas reais antes que um atacante o faça.

Procedimentos Detectivos e Responsivos: agir antes que o dano escale

Nenhum sistema é infalível. Por isso, o segundo bloco de lições está relacionado à capacidade de detectar rapidamente movimentos anômalos e responder de forma orquestrada e eficaz:

- ITDR – Identity Threat Detection and Response: O uso indevido de credenciais legítimas é cada vez mais comum. Soluções modernas de segurança precisam ser capazes de detectar desvios de comportamento no uso dessas identidades digitais, mesmo que o acesso pareça válido à primeira vista.

- EDR – Endpoint Detection and Response: A detecção de execuções arbitrárias de código deve ser uma prioridade. A chave aqui é que mesmo usuários autenticados, se operando fora de seus padrões normais, devem gerar alertas, bloqueios ou investigações automáticas.

- Correlação entre identidades e endpoints: Um bom programa de resposta a incidentes integra sinais de múltiplas fontes. O comportamento de uma identidade deve ser analisado em conjunto com o que acontece nos servidores, bancos de dados, serviços em nuvem e redes privadas.

- Soluções de Observabilidade, como SIEM com UEBA (User and Entity Behavior Analytics): Correlacionar logs de eventos com análise comportamental para detectar atividades incomuns, mesmo que feitas com credenciais válidas.

- Monitoramento de integridade de arquivos (FIM): Detectar mudanças em arquivos sensíveis como certificados, scripts e configurações críticas.

- Deception Technology (honeypots/honeytokens): Implantar armadilhas digitais para detectar movimentações suspeitas internas ou externas que escapem dos controles tradicionais.

- Auditoria contínua de privilégios e contas: Identificar excesso de permissões, contas órfãs ou acessos que não estão mais alinhados à função do usuário.

- Soluções de Governança de Identidade e Acessos (Identity and Access Governance - IGA): Garante que apenas acessos necessários vinculado a função e departamento corporativo, sejam concedidas aos usuários.

O que Concluímos até aqui

O ataque que comprometeu o elo entre bancos e o Sistema de Pagamentos Brasileiro, por meio da C&M Software, revelou mais do que uma vulnerabilidade técnica — expôs falhas estruturais de confiança, vigilância e governança.

Mesmo sem atingir contas de consumidores ou causar falência de instituições, a ação deixou um alerta contundente: não basta proteger o perímetro da instituição financeira, é preciso ampliar a proteção à cadeia de suprimentos digital, inclusive quando ela opera com credenciais legítimas.

A maturidade da segurança cibernética nas instituições críticas do país dependerá, daqui para frente, de ações conjuntas entre reguladores, operadores e fornecedores. Inteligência de ameaças, políticas de gestão de identidade, e capacidade de detecção comportamental precisam sair da teoria para se tornarem pilares operacionais, em tempo real.

O incidente deixa claro: a próxima tentativa pode ser mais devastadora. E não haverá mais espaço para alegar surpresa.